创载科技

18+年IT解决方案服务商

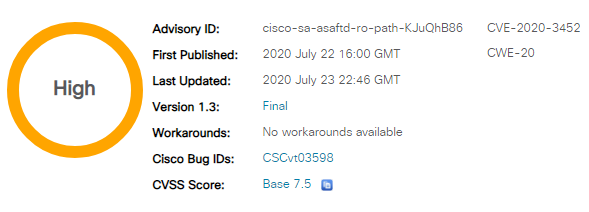

Cisco ASA 设备影响版本:

<9.6.1

9.6 < 9.6.4.42

9.71

9.8 < 9.8.4.20

9.9 < 9.9.2.74

9.10 < 9.10.1.42

9.12 < 9.12.3.12

9.13 < 9.13.1.10

9.14 < 9.14.1.10

Cisco FTD设备影响版本:

6.2.2

6.2.3 < 6.2.3.16

6.3.0 < Migrate to 6.4.0.9 + Hot Fix or to 6.6.0.1

6.4.0 < 6.4.0.9 + Hot Fix

6.5.0 < Migrate to 6.6.0.1 or 6.5.0.4 + Hot Fix (August 2020)

6.6.0 < 6.6.0.1

修复建议:

Cisco ASA:

9.6 版本以前升级到某一修复版本

9.6 版本升级到 9.6.4.42 版本

9.8 版本升级到 9.8.4.20 版本

9.9 版本升级到 9.9.2.74 版本

9.10 版本升级到 9.10.1.42 版本

9.12 版本升级到 9.12.3.12 版本

9.13 版本升级到 9.13.1.10 版本

9.14 版本升级到 9.14.1.10 版本

Cisco FTD:

6.2.2 版本升级到某一修复版本

6.2.3 版本升级到 6.2.3.16 版本

6.3.0 版本升级到 6.3.0.5(Hot Fix)/6.3.0.6/6.4.0.9(Hot Fix)/6.6.0.1 版本

6.4.0 版本升级到 6.4.0.9(Hot Fix)/6.4.0.10 版本

6.5.0 版本升级到 6.5.0.4(Hot Fix)/6.5.0.5/6.6.0.1 版本

6.6.0 版本升级到 6.6.0.1 版本